بسام العبدان: لننتبه إلى «هجمات الإنهاك» بموجات متتالية من طلبات المصادقة للإيقاع بالضحية

على المستخدم عدم الوثوق بأي طلب مصادقة إلا في حال التأكد منه

صفاء زمان: مطلوب أن تواكب أنظمة المصادقة الطفرات التقنية الحديثة والذكاء الاصطناعي

ضرورة وضع تشريعات قوية لحماية البيانات وفرض معايير أمنية وتقنية صارمة

على الرغم من سعي الهيئة العامة للمعلومات المدنية، بالتعاون مع الجهات الحكومية ذات العلاقة، لتكثيف حملات التوعية من خطر الاحتيال الإلكتروني في ظل استغلال العصابات لروابط ومواقع إلكترونية مزيفة، في السيطرة على حسابات بنكية خاصة بالأفراد أو اختراق أجهزة خاصة بهم أو لشركاتهم، فإن بعض أخطاء الأفراد قد تكون بوابة لتلك العصابات، وآخرها استغلال عملية «المصادقة» عبر تطبيق «هويتي».

تحوّل

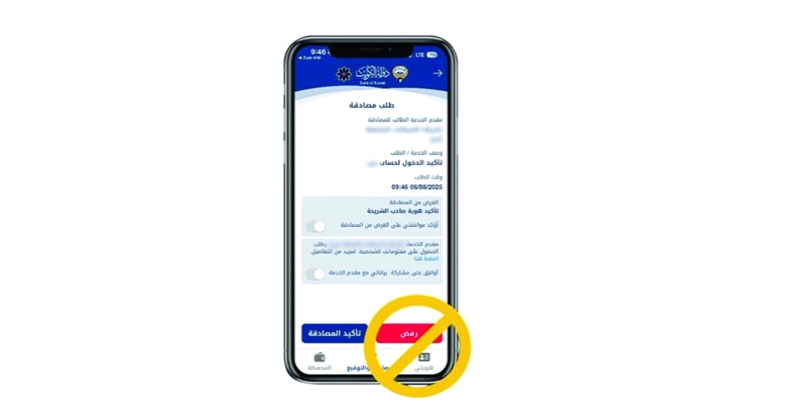

وحذّر مختصون عبر «الراي» من التحوّل الواسع في عمليات الاحتيال وتطورها، وآخرها استغلال تطبيق «هويتي» الذي دشنته هيئة المعلومات المدنية، بالتوازي مع التوسع في الخدمات الرقمية الحكومية، حيث يجري استغلال آلية «المصادقة» المتاحة للتأكد من هوية المستخدم للايقاع بالضحايا.

ورغم التطور الأمني في تطبيق «هويتي» إلا أن الأخطاء التي يقع بها مستخدموه، تشكل باباً لاختراق الحسابات البنكية أو البريد الإلكتروني والهواتف الذكية، للوصول إلى سرقة الأموال أو التعدي على المعلومات والبيانات الهاتفية للضحايا، وذلك من خلال أساليب الهندسة الاجتماعية التي يستخدمها المهاجمون، لإقناع الضحايا بقبول طلبات مصادقة أو توقيع رقمي من دون إدراك خطورتها.

ورصد في الفترة الأخيرة انتحال أحد الـ«هاكرز» صفة جهات حكومية أو شركات عاملة في القطاع الخاص، سواء شركات اتصال أو مالية أو بنوك، ومن خلال استخدام المخادعة بروابط إلكترونية ومعلومات احتيالية تسيطر على الضحية.

حجر أمان

في هذا السياق، قالت رئيسة الجمعية الكويتية لأمن المعلومات الدكتورة صفاء زمان في تصريح لـ«الراي» إن «مصادقة الهوية هي إحدى الآليات التي تُستخدم للتأكد من صحة الهوية، من خلال وسائل متنوعة، مثل رمز التأكد أو الرسائل أو الضغط على روابط، واستخدام بعض التطبيقات وغيرها».

وأضافت أن «المصادقة التي تتم هي الحجر الأساس للأمان السيبراني، وتستخدم في مجالات متعددة مثل البنوك والمعاملات الحكومية والتعاملات الإلكترونية، لكن أخيراً استخدمت بصورة احتيالية من خلال مواقع مزيفة أو روابط احتيالية وغيرها من وسائل».

وأشارت إلى «أهمية أن تكون أنظمة المصادقة المستخدمة على تطور دائم وسط الطفرات التقنية الحديثة وانتشار تقنيات الذكاء الاصطناعي، حيث إن بعض الأنظمة لا تطبق أساليب تحقق قوية أو لا تستخدم التشفير، ما يسهل الاحتيال، علاوة على سهولة الوصول للبيانات لاستخدامها في الوصول غير المشروع إلى الحسابات أو الخدمات».

وقالت إن «ضعف عملية الرقابة والمحاسبة شجّع المحتالين في التمادي والتعدي على أنظمة الدولة والمعاملات التجارية وإنشاء مواقع إلكترونية مزيفة دون رادع أو محاسبة».

تقنية صارمة

ودعت زمان إلى «ضرورة زيادة حجم توعية المستخدم بكيفية التعامل مع تلك الوسائل بصورة صحيحة، بالإضافة إلى تحديث البرامج بشكل دوري ومراقبة الحسابات والأنشطة الغريبة، والحد من نشر البيانات الشخصية والتي تعتبر البوابة الرئيسية لاختراق بصورة عامة».

وزادت «من المهم وضع تشريعات قوية لحماية البيانات وفرض معايير أمنية وتقنية صارمة، مثل استخدام التشفير (Encryption) في تخزين ونقل البيانات ومراقبة مستمرة للأنظمة، لكشف أي اختراقات، وتعزيز الشفافية والمساءلة وإبلاغ الأفراد بوضوح عن كيفية جمع بياناتهم وطرق استخدامها».

هجمات الإنهاك

بدوره، قال الخبير التقني المهتم بمجال الأمن السيبراني بسام العبدان إن «المصادقة من أبرز وسائل الحماية التي تعتمدها المؤسسات والأفراد على حدٍ سواء، لكن في الوقت نفسه يمكن أن تكون وسيلة للاختراق».

وأضاف العبدان في تصريح لـ«الراي» أن «من أبرز طرق استغلال المصادقة، ما يُعرف بـ(هجمات الإنهاك) أو MFA Fatigue، حيث يقوم المهاجم بإرسال موجات متتالية من طلبات المصادقة للضحية، آملاً في أن يضغط على (قبول) بدافع الملل أو الخطأ. وهناك أيضاً أساليب أخرى تعتمد على الهندسة الاجتماعية، كأن يتظاهر المهاجم بأنه من الدعم الفني ويطلب من الضحية الموافقة على إشعار تم إرساله بالخطأ».

حماية البيانات

وشدّد على «ضرورة زيادة التوعية وحماية الشخص لبياناته وحساباته وعدم الوثوق بأي طلب مصادقة لم يبدأه بنفسه، واستخدام التطبيقات في المصادقة، بدلاً عن الرسائل النصية التي قد تتعرض للاختراق عبر اعتراض الرسائل (SIM Swap أو Spoofing)».

ولفت إلى «ضرورة تفعيل التنبيهات الأمنية لحساباتك، ومراجعة سجل الدخول بانتظام للأفراد، أما على مستوى المؤسسات، فيُنصح بتفعيل المصادقة المدعّمة بالسياق (ContextAware MFA) التي تربط طلب الدخول بمكان الجهاز أو عنوان IP»، منبهاً إلى أن المصادقة هي خط الدفاع الحقيقي لكن الأهم الوعي بكيفية استخدامها وعدم التهاون في التعامل معها.

4 أساليب للاحتيال

1 انتحال صفة جهات رسمية

2 استخدام روابط مزيفة

3 التوقيع الرقمي المضلل

4 طلب رموز التحقق أو صور الشاشة

تطوير مستمر لخدمات «المصادقة»

تحذر الهيئة العامة للمعلومات المدنية باستمرار من التجاوب مع دعوات المصادقة التي تتم عبر تطبيق «هويتي»، ما لم تكن بناء على إجراء فعلي من قبل المستخدم، مع ضرورة التأكد من بيانات مزود الخدمة والغرض من المصادقة قبل القبول، حفاظاً على أمن المعلومات وسلامة الاستخدام.

وأكد مصدر مسؤول في الهيئة لـ«الراي» أن «الجهود الخاصة بتوعية المستخدمين مستمرة لضمان حماية بياناتهم أو تعرضهم لعمليات الاحتيال. فهناك تطور مستمر في عمليات تعزيز الحماية الإلكترونية لمستخدمي التطبيقات الحكومية». وأشار إلى أن «تطبيق سهل أو هويتي لم يتعرضا في الفترة الأخيرة لعمليات اختراق والفرق المختصة تعمل على مدار الساعة لتوفير الدعم الفني والتقني للتطبيقات».

هيئة مستقلة لحماية البيانات

أكدت الدكتورة صفاء زمان «أهمية وجود هيئة مستقلة لحماية البيانات، مهمتها مراقبة التزام الجهات الحكومية والخاصة واستقبال شكاوى المواطنين وتفرض غرامات في حال حدوث انتهاكات، وعمل اختبارات أمنية للبرامج الحكومية بصورة مستمرة لسد الثغرات التي يمكن أن تشكل منفذ للاختراقات، وعمل تدقيق شامل للأنظمة الحكومية من خلال مراجعة دورية للأنظمة والخدمات الرقمية الحكومية».

المصدر: الراي